Panda Adaptive Defense lässt den Trojanern keine Chance

Panda Adaptive Defense 360 ist der optimale Schutz für Ihr Netzwerk. Durch ausgefeilte Technologien haben die Angreifer keine Chance, eine Schadsoftware auf den Endgeräten auszuführen. Die Unternehmen, die Panda Adaptive Defense einsetzen, können ganz entspannt den nächsten Angriffs

Das HORROR Szenario

Es ist ein Albtraum: Ein Mitarbeiter öffnet die Bewerbungsmail, auf die er schon lange gewartet hat (jeder braucht heute gute Mitarbeiter…). Noch ein Klick – und dann ist es passiert: Ein Trojaner verschlüsselt alle Dokumente, Bilder etc. die sich dem PCbefinden!! Doch er treibt zusätzlich sekundenschnell auch auf allen Netzwerk-Laufwerken sein Unwesen und nistet sich zudem auf allen anderen PCs des Netzwerks ein.

Für das Unternehmen und die IT-Abteilung ist das der reine Horror. Die ganze Firma steht still, nichts geht mehr!

Was können Sie jetzt tun?

Stellen Sie die verschlüsselten Dateien aus einer Sicherung wieder her. Die verschlüsselten Dateien selber müssen sie mühsam manuell löschen. Falls es sich um wichtige Dateien handelt, die aus irgendeinem Grund nicht im Backup enthalten sind, sollten sie auch diese Dateien trotz ihrer Verschlüsselung sichern. Denn es hat in der Vergangenheit schon Fälle gegeben, bei denen diese später wieder entschlüsselt werden konnten.

Dann sollten sie alle Arbeitsplätze neu installieren oder ganz ausführlich mit aktuellstem Virenscanner (einer, der den Trojaner schon kennt) mehrmals durchscannen.

Die Möglichkeit das Lösegeld an die Crypto-Erpresser zu zahlen, sollten sie nicht in Betracht ziehen. Sie wissen nie, ob sie dann wirklich alle Dateien entschlüsselt bekommen und ob sich der Erpresser nicht noch eine Hintertür offen lässt und Sie als „guten Kunden“ später erneut zur Kasse bitten möchte. Zudem würden Sie mit einer Zahlung indirekt diese kriminellen Machenschaften unterstützen.

Diese kurze Aufzählung lässt allerdings kaum erahnen, welche Arbeit und wieviel „Schweiß und Tränen“ damit verbunden sind. In der Vergangenheit sind mehrere größere Unternehmen über mehrere Tage völlig lahm gelegt worden- mit entsprechend hohen finanziellen Verlusten.

Hier anmelden für weitere Infos über Panda und IT Security

Hier anmelden für weitere Infos über Panda und IT Security

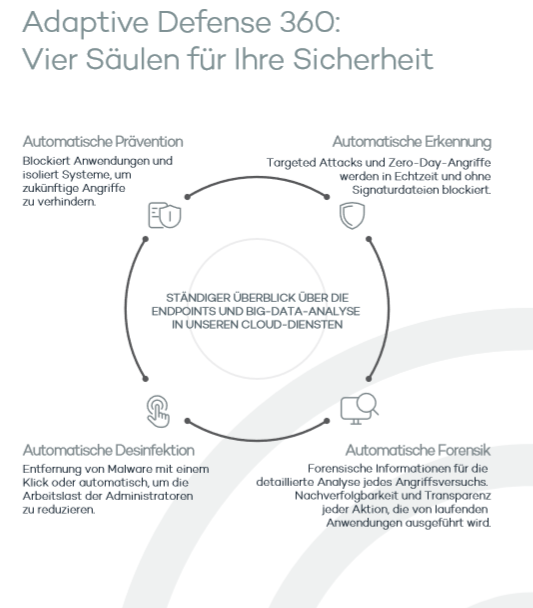

Wie kann Panda Adaptive Defense 360 Ihr Unternehmen schützen?

Panda Adaptive Defense 360 ist ein Managed Service, der zentral in der Cloud verwaltet und lokal auf den Arbeitsplätzen installiert wird. PAD360 überwacht alle Prozesse und Programme, die auf den Rechnern ausgeführt werden. Sobald ein nicht genehmigtes Programm (Hashcode) auf dem Rechner gestartet wird, wird in der zentralen Panda Datenbank nachgesehen, ob es dort bereits genehmigt wurde.

Wenn das Programm noch nicht genehmigt ist, kann es zunächst nicht auf dem Arbeitsplatz ausgeführt werden. Es wird dann in die Panda Labs übermittelt und dort untersucht (99,8% Künstliche Intelligenz, 0,2% menschliche Untersuchung). Wenn es dann als unbedenklich eingestuft wurde, darf es auf dem Rechner ausgeführt werden.

Da sämtliche auf dem Rechner ausgeführten Prozesse überwacht und klassifiziert werden, kann auch darüber hinaus jedes abweichende Verhalten erkannt und gestoppt werden.

Es ist damit praktisch unmöglich, dass bekannte oder unbekannte Schadsoftware ausgeführt wird.

Somit können die User alle Anwendungen und Applikationen in einem Netzwerk bedenkenlos starten.

Panda Adaptive Defense merkt sofort, wenn ein nicht genehmigter Prozess gestartet wird.

Die Unternehmen und ihre IT Betreuer müssen sich keine Sorgen mehr machen, dass ihre Mitarbeiter durch ein unbedachtes Anklicken einer Bewerbungsmail oder eines Programms auf einer Webseite das komplette IT-System lahmlegen.

Cryptolocker, Wannacry und Co haben keine Chance!

-

Umfassender und Stabiler Schutz

-

Umfassende Endpoint Protection: Wiederherstellungsmaßnahmen, zentralisierte Gerätesteuerung, Web- und Mailfilter und -Überwachung

-

Forensische Informationen

-

Schutz für gefährdete Betriebssysteme und Anwendungen

-

Ständige Informationen über den Netzwerkstatus